Cet article a été publié pour la première fois sur Inside IT (en allemand) dans le cadre de la rubrique #Security de SWITCH. Cette rubrique paraît six fois par an. Les experts de SWITCH s'expriment de manière indépendante sur des sujets liés à la politique, à la technique et à la sensibilisation de la sécurité informatique.

Un bon storytelling améliore la cybersécurité

Forensic readiness aide les organisations, en cas d'incident de sécurité, à rendre visibles les données pertinentes à temps afin de prendre les bonnes décisions. Pour la transmettre, un bon storytelling est impératif.

J'observe mon reflet dans le miroir ce matin-là à Santa Cruz, Ténériffe. Après une nuit agitée, je m'entraîne à écrire le texte de mon exposé de ce jour-là.

Il s'agit de mon sujet qui me tiens à coeur.

Devant un auditoire déjà surchargé d'informations, mon thème doit trouver un écho. Forensic Readiness, c'est-à-dire la préparation proactive à d'éventuels incidents de sécurité informatique. Il est encore tôt le matin, et après le deuxième thé, je réussis de mieux en mieux ma présentation devant le miroir. Je sens que la nervosité diminue peu à peu.

Le défi

Le véritable défi de cet après-midi n'est pas de parler devant 150 personnes, mais de susciter leur intérêt pour mon sujet et, idéalement, de les inspirer à poursuivre leur réflexion et leur action.

Vous connaissez tous cette situation : vous vous passionnez pour votre sujet, vous inondez votre public de diapositives Powerpoint, car votre sujet est finalement complexe et super passionnant - et au plus tard à la troisième diapositive, la première personne tripote son smartphone ou sort directement son ordinateur portable de son sac. Il s'agit de donner l'impression que l'on prend des notes avec assiduité. Mais vous et toutes les personnes présentes dans la salle savez très bien que le fait de taper énergiquement n'a rien à voir avec votre sujet, mais plutôt avec la boîte de réception.

Brève excursion dans la théorie de la "Forensic Readiness" : elle décrit les efforts d'une organisation pour collecter des traces numériques de la manière la plus efficace possible et les utiliser pour sa propre image de la situation, tout en maintenant les coûts au niveau le plus bas possible.

Ce qui peut être résumé en une phrase en théorie est en réalité une interaction complexe de processus, de directives, de mesures et de technologies. Il s'agit de rendre visibles à temps les données pertinentes dans sa propre organisation afin de pouvoir prendre des décisions fondées dans une phase d'incident de sécurité informatique. Et c'est précisément ce que je présente aujourd'hui à Santa Cruz.

Le conflit

Peu après, c'est l'heure du spectacle. Les mains moites, je me tiens devant un public de spécialistes, je remarque à peine les participants distraits, l'attention est assurée ! Je commence par le comportement à adopter en cas d'incident de sécurité, passe à l'importance de l'image de la situation comme base d'une prise de décision fondée, montre comment l'efficacité des mesures pourrait être améliorée pour finalement maîtriser l'incident de sécurité informatique.

La diapositive trois est à peine terminée que cela se produit : un ordinateur portable s'ouvre ! Un deuxième suit, puis un troisième, et enfin un autre smartphone. Je suis distrait un instant, j'ai besoin d'un moment pour me ressaisir, ajuster la couronne de ma voix intérieure et continuer à guider à travers le sujet. Mais même si je me réjouis de la pleine attention des quatre premiers rangs, je ne peux pas ignorer qu'aujourd'hui encore, de nombreux e-mails quitteront cette salle au lieu de précieux aperçus.

En cas de frustration, j'aime bien boire. De préférence du thé à la camomille. Même si un martini à l'olive James Bond aurait été un choix plus approprié sur la terrasse pompeuse de l'hôtel. Mais ce soir-là, même le thé n'aide que superficiellement à lisser les rides sur mon front. Pourquoi n'ai-je pas réussi à entraîner le public au-delà de la diapositive trois ?

Le point d'inflexion

Alors que les principes actifs de la camomille pénètrent mon hippocampe, je me souviens d'un moment clé : il y a quelques années, on m'a demandé d'expliquer au conseil de fondation de Switch comment notre Computer Emergency Response Team Switch CERT aide les universités en cas d'incident de sécurité. C'est une branche très spécifique de l'informatique et même les personnes les plus techniques peuvent ne pas s'y connaître.

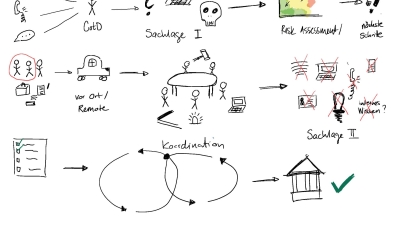

Ma tablette à la main, je me tenais dans notre plus belle salle de réunion et j'étais scrutée par le groupe plein d'attentes. Je devais leur expliquer et leur faire sentir ce que cela signifiait d'être présent lors d'incidents de sécurité informatique. Les phrases techniques n'ont pas aidé le public mixte, j'ai donc saisi ma tablette et j'ai commencé à esquisser énergiquement le déroulement d'un incident de sécurité avec des bonshommes-tirets et des symboles.

Depuis ma première version, mon art du dessin s'est heureusement amélioré, ce qui devrait également profiter à mon public. Malgré la simplicité de la représentation graphique, contrairement à Ténériffe, les ordinateurs portables n'ont pas été ouverts, mais fermés, et j'ai senti une attention totale dans toute l'assemblée. Des notes manuscrites ont été prises et des regards choqués ont été lancés à travers la salle lorsque j'ai montré ce qui attendait mon public dans le cas d'un tel incident de sécurité informatique.

Oui, des regards choqués, car la question n'est pas de savoir si l'on sera un jour attaqué, mais comment réagir à un incident de sécurité. Et Forensic Readiness peut apporter une contribution essentielle à la réussite de la gestion. Notre conseil de fondation, composé de personnes hétérogènes, en a soudain pris conscience. Car le dessin ne montre pas de détails techniques, mais les conséquences d'un incident de sécurité sur l'organisation, les collaborateurs, la serrure électronique de la porte, les données. Une mauvaise préparation coûte de l'argent, des efforts et peut-être même sa propre réputation. Tout le monde dans la salle l'a compris sans équivoque.

Et il est également apparu clairement qu'avec une préparation adéquate, un tel incident peut même devenir un catalyseur de changements positifs. En effet, même en l'absence d'un incident de sécurité, la préparation de la Forensic Readiness peut mettre en évidence les failles de nos organisations, dont le comblement aura un effet positif sur la sécurité de l'entreprise. Chaque fois que je raconte cette histoire, dans n'importe quelle constellation, elle produit le même effet. Les discussions s'enflamment, tout le monde en ressent l'importance et les gens sont inspirés pour agir.

L'illumination

Ce soir-là encore, sur la terrasse de l'hôtel, je réalise ce qui, à l'époque, a maintenu l'attention sur mon sujet au-delà de la diapositive trois. J'ai instinctivement emballé mon sujet dans une histoire, sans fioritures techniques. Mon public se reconnaissait dans l'histoire, pouvait s'y projeter et s'identifier au thème. Grâce à la combinaison de la langue, du dessin et de l'imagination, il a été impliqué dans l'histoire et a pu ressentir de l'empathie. Comme un fil rouge, il a été accompagné à travers toutes les phases de l'histoire. L'incident de sécurité informatique qui s'est produit a décrit le voyage du héros, au cours duquel chaque membre, en tant qu'héroïne ou héros, a coopéré avec succès avec les autres et a surmonté l'incident avec habileté.

La fin heureuse

Et c'est ainsi que je quitte Ténériffe avec la volonté d'emballer dorénavant le Forensic Readiness Framework sous forme d'histoire - et de dessiner davantage - devant un public techniquement averti. Pour que mon public se confronte à l'avenir à son imagination et non à sa boîte de réception.

Cyber Security