Un Computer Security Incident est un événement qui met réellement ou potentiellement en danger la sécurité d’une infrastructure informatique et de ses données.

Sac de sport sauve une haute école des ransomwares

Les cyberattaques sont malheureusement monnaie courante aujourd’hui. Si une haute école est victime d’une attaque, les spécialistes de Switch CERT aideront à la maîtriser. Je fais partie de cette équipe et je souhaite vous faire partager ci-après mon travail quotidien sur la base d’un cas anonymisé.

C’est un dimanche matin ordinaire et je suis sur le point de prendre mon petit-déjeuner lorsque soudain, mon téléphone de piquet sonne. En tant que Security Incident Responder de l’équipe Switch CERT, je suis de garde ce week-end. Un tas de pensées et d’images me traversent l’esprit. Une haute école est-elle touchée par une cyberattaque? Est-ce qu’on lui fait du chantage? Je sais que ce dimanche ne se déroulera pas comme prévu.

La responsable informatique tire la sonnette d’alarme

Je regarde ma tresse du dimanche avec envie, mais je décroche. À l’autre bout du fil se trouve Polly, la responsable de la centrale informatique de l’Université Invisible. Elle se trouve au bureau parce qu’elle a oublié son sac de sport. Polly s’inquiète parce qu’elle vient de remarquer des activités étranges sur le réseau, indiquant un incident de sécurité informatique. Le framework qui génère ces alertes fournit à l’Université Invisible une vue d’ensemble de nombreuses activités menées dans l’ensemble du réseau. Il n’en est toutefois qu’à ses débuts. Les procédures de gestion de telles alertes ne sont pas encore définies.

Polly s’inquiète de savoir comment expliquer l’incident à la direction, et je sens l’énorme pression qui pèse sur elle. Les ressources numériques de l’Université Invisible sont face à une grave menace. Cet incident peut être lourd de conséquences, telles que des dommages financiers, une fuite de données ou même une mise en péril de l’existence de l’organisation.

Switch CERT apporte son aide en cas d’incident de sécurité

Polly est presque sûre qu’il y a un souci. Elle a constaté des activités avec un compte d’un administrateur système qui est en vacances! Au niveau des avertissements, elle voit également le nom «Mimikatz» qui clignote en rouge.

Chantage avant le cryptage

Je lui demande si elle voit autre chose. Elle regarde son ordinateur et remarque un e-mail avec pour objet «Ransom». Elle l’ouvre et me lit un message de chantage. Les extorqueurs menacent de publier des données sur le Darknet si l’Université Invisible ne transfère pas CHF 100 000 en bitcoins dans les 72 heures. Nous sommes toutes les deux perplexes, car les systèmes ne sont pas encore cryptés. Je sais que nous devons agir rapidement pour maîtriser l’incident avec le moins de dommages possible. Je lui conseille immédiatement de déconnecter toute son infrastructure d’Internet. Nous réduisons ainsi la possibilité pour l’auteur de l’infraction de déclencher le cryptage.

Les cyberattaquants font aussi des erreurs

À peine Polly a-t-elle «débranché la prise» que plus rien ni personne n’est accessible sur Internet à l’Université. Elle me rappelle sur son portable parce qu’à l’Université Invisible, comme dans la plupart des autres, la téléphonie passe par Internet.

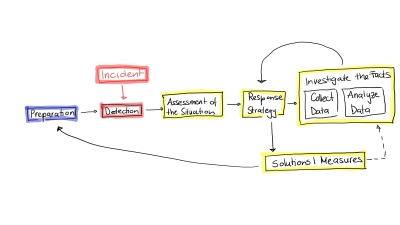

Nous discutons des prochaines étapes et passons à la phase suivante: La formulation d’une stratégie de réponse aux incidents. Cette phase ainsi que l’analyse détaillée de la situation seront réitérées tout au long du processus. Nous consulterons au fur et à mesure les dernières informations afin de procéder à d’éventuelles adaptations de la procédure.

Table ronde avec toutes les parties prenantes

Ma prochaine recommandation est que Polly et moi-même définissions ensemble une cellule de crise et la mettions en place autour d’une table afin de recueillir d’autres informations et de formuler les prochaines mesures de la stratégie. Qui sont les membres de cette cellule de crise? Polly elle-même, en tant que responsable de l’informatique centrale, ainsi que ses responsables systèmes. Il faut en plus au moins une personne de la direction de la haute école, du service juridique et de la communication. Ces personnes forment ensemble la cellule de crise et prennent les décisions difficiles. Le service de la communication les communique ensuite aux membres de la haute école et au public. En l’occurrence, il s’agit d’une petite université. Le rectorat endosse donc ce rôle. Switch CERT assume le rôle d’Incident Manager. Nous n’agissons jamais seuls, mais toujours en équipe, c’est pourquoi je fais appel à l’aide d’une collègue. Nous nous rendrons physiquement sur place à l’Université Invisible. Dans un tel cas, notre mission est de garder une vue d’ensemble de la situation et de soutenir l’analyse. Nous intégrons également les autorités judiciaires en matière pénale à la cellule de crise. Une cyberattaque est presque sans exception un délit relevant du droit pénal. Le soutien mutuel des autorités pénales et de CERT permet de prendre des mesures de plus grande envergure.

Retour à l’ère analogique

La cellule de crise a besoin d’un espace physique. À l’heure du zoom et du téléphone portable, il s’agit d’abord de le trouver. Lorsque tout passe par Internet et que celui-ci cesse de fonctionner, qui plus est un dimanche soir, on se retrouve soudain dans une pièce étouffante, et tout le monde regarde étrangement les outils analogiques disponibles: du papier et un stylo.

On ignore pour le moment jusqu’où va l’infection. Toute connexion accidentelle à Internet pourrait déclencher inexorablement le cryptage. C’est pourquoi nous passons de l’ère numérique à l’ère analogique. Nous discutons des dernières constatations. Pour ce faire, toutes les informations doivent être mises sur table. Comment l’auteur de l’infraction a-t-il réussi à pénétrer dans les systèmes? Quelles mesures devons-nous prendre pour protéger l’infrastructure informatique? Comment pouvons-nous faire en sorte que les utilisateurs se sentent à nouveau en sécurité?

L’énigme commence

Vient ensuite l’étape suivante de la procédure de réponse aux incidents: l’état des faits. Nous répartissons toutes les tâches qui devront être effectuées dans les minutes et heures qui suivent. Nous collectons et analysons toutes les informations pertinentes et essayons d’approfondir les questions. En matière d’investigation numérique, je me sens dans mon élément – il y a beaucoup d’énigmes qu’il convient de résoudre. Les responsables système jouent un rôle important à cet égard. Ils peuvent voir d’un simple coup d’œil si leurs systèmes se comportent normalement. Aujourd’hui, nous avons affaire à des infrastructures informatiques composées de milliers de systèmes et presque chaque système nécessite un spécialiste. Sans échange et sans bonne collaboration, nous n’aurions aucune chance. En effet, dans ce cas de figure, chaque système représente une menace potentielle pour l’ensemble de l’organisation.

Chez Switch CERT, nous effectuons l’analyse forensique pour l’Université Invisible. Elle nécessite du du temps et beaucoup d’expérience. Les responsables système examinent leurs systèmes et le rectorat doit réfléchir à une stratégie pour la communication interne et externe et évaluer les conséquences juridiques conjointement avec le service juridique. Nous compilons ensuite les résultats pour obtenir une vue d’ensemble.

Vers la solution par étapes itératives

Ce premier soir, la cellule de crise se réunit toutes les heures. Nous discuterons des dernières découvertes et définirons ensuite de nouvelles mesures. Cette procédure itérative se poursuit jusqu’à ce que l’incident soit maîtrisé et que l’Université puisse reprendre son fonctionnement normal. La seule chose qui change, c’est l’intervalle de temps entre les réunions de la cellule de crise. Bientôt, la discussion de la situation n’aura lieu que tous les jours. À l’Université Invisible, la maîtrise totale dure deux semaines et met toutes les personnes impliquées à rude épreuve, si bien que l’est ensuite prêt pour partir en vacances.

Au fil du temps, on peut se faire une idée de la manière dont cet incident est survenu. Sur la base des données de la gestion centrale des journaux, l’équipe de Polly peut identifier les systèmes qui ont pu constituer le point d’attaque. L’analyse forensique de ces systèmes nous permet d’établir les faits suivants: Il y a quelques mois, un étudiant avait signalé une attaque avec le logiciel malveillant Info Stealer sur son appareil privé. On lui a alors demandé de modifier tous ses mots de passe. Malheureusement, l’étudiant avait oublié de changer un seul mot de passe: l’accès VPN au réseau de l’Université.

Répartition du travail dans la gestion de la cybercriminalité

Comme dans notre monde du travail, la gestion de la cybercriminalité pratique le partage du travail – le principe est de se spécialiser pour réussir. Le premier auteur de l’infraction a probablement vendu au marché noir les données et les identifiants de l’étudiant récupérés par Info Stealer. L’auteur suivant a acheté ces données et a fini par utiliser l’accès VPN avec succès. Des failles ont permis au second auteur d’accéder à un compte de l’administrateur système susmentionné, qui dispose des droits les plus élevés. Ces auteurs se spécialisent dans le vol de données, le cryptage de systèmes et l’extorsion de rançons. Le modèle commercial consiste souvent en un double chantage: Le premier chantage concerne la clé qui permettra à l’Université de décrypter à nouveau les systèmes cryptés. Lors du second chantage, l’auteur promet de ne pas publier les données volées.

Confiscation de données volées

Dès que l’on sait quels points d’attaque ont été exploités à l’Université Invisible, une réparation ou même une reconstruction des systèmes est entreprise. Étant donné que les auteurs avaient accès à l’infrastructure depuis plusieurs mois déjà, nous devons considérer toutes les sauvegardes comme compromises. C’est pourquoi la cellule de crise décide de reconstruire tous les systèmes et de les reconnecter progressivement à Internet. Il faudra environ deux à trois mois pour que tout refonctionne comme avant l’attaque et que la sécurité puisse être garantie. Heureusement, les autorités judiciaires en matière pénale sont également de la partie. Bien que les auteurs aient réussi à voler des données internes de l’Université Invisible, la police réussit à saisir leur serveur à l’étranger avant qu’ils n’aient accès aux données exfiltrées.

Tout dépend de chacun

Avec la motivation et l’engagement de toutes les personnes impliquées, nous pouvons endiguer les effets de l’attaque et protéger l’infrastructure de l’Université Invisible. Cela dépend de chaque personne et d’une collaboration soutenue, car chaque seconde et chaque nouvelle découverte peut changer la donne. Les enseignements tirés seront intégrés dans la préparation du prochain incident de sécurité informatique qui, nous l’espérons, se fera attendre.

Cyber Security